SRT100にて追加した3G回線への外部アクセスをどのようにするかの設計をする。

既存のIX2025に追加して3GWAN収容したSRT100を設置することで監視バックアップWAN回線を追加した。

外部経路(Default)はWAN主回線収容をしているIX2025を向く設定になっているので、通常トラフィックは今まで通り主回線を使って通信をしていく。

今回、外部端末から宅内のアクセス対象にリモートアクセス(RDPやSSH)をする場合のアクセスフローの検討をする。

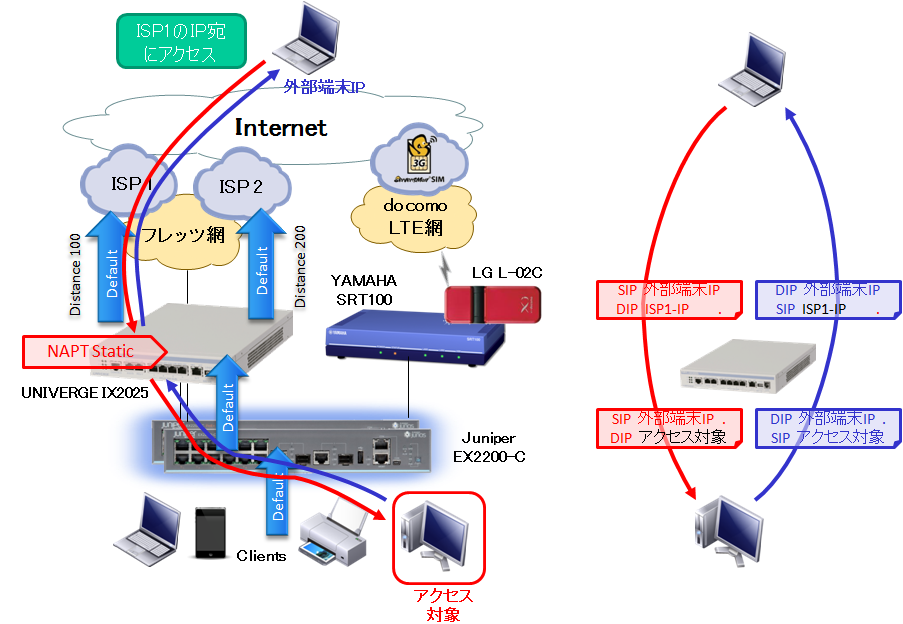

■通常運用時

ISP-1のGlobal IP宛にアクセスすることで、IX2025のNAPTのStatic設定により対象ポートへの通信はアクセス対象へ転送される動きをとる。これによって外部からのリモートアクセスのフロー確保を可能とする。

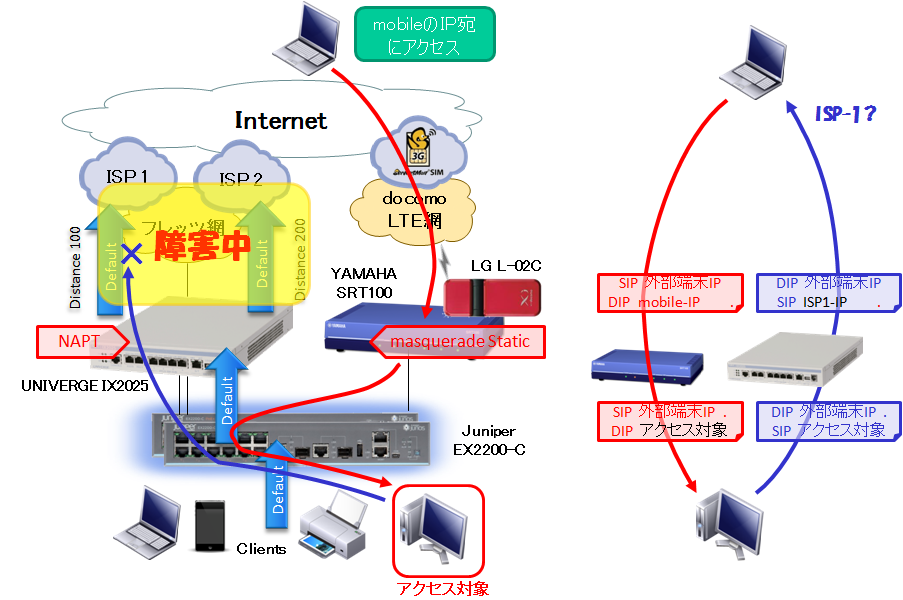

■障害発生時

mobileのGlobal IP宛にアクセスすることで、障害発生している主系を避けてSRT100にアクセスをする。

SRT100は主系のIX2025同様にIP masquerade(NAPT)のStatic設定をしておくことで対象ポートへの通信をアクセス対象へ転送される動きを取らせる。

本ケースでは往路フローはカバーされるが、復路フローは外部経路(Default)にのっとり主回線(IX2025)を使って通信しようとし、(障害発生しているため)復路フローはドロップしてしまう。

もし障害が発生していなく復路フローが外部端末に戻ったとしても、外部端末は受信PacketのSIPが想定しているmobileのGlobal IPから戻ってきていないためDropさせてしまう。

....ということで何らかの対処を考えないと。。 (続く)